Причиной ошибки может быть

Содержание статьи

Ошибка RDP подключения: CredSSP encryption oracle remediation

После установки обновлений безопасности Windows, которые вышли после мая 2018 года, вы можете столкнуться с ошибкой CredSSP encryption oracle remediation при RDP подключении к удаленному серверу и компьютеру Windows в следующих случаях:

- Вы подключаетесь к удаленному рабочему столу компьютера с недавно установленной старой (например, RTM) версией Windows (например, Windows 10 ниже билда 1803, Windows Server 2012 R2, Windows Server 2016), на котором не установлены последние обновления безопасности Windows;

- Вы пытаетесь подключиться к RDP компьютеру, на который давно не устанавливали обновления Microsoft;

- RDP подключение блокирует удаленный компьютер, т.к. нет нужных обновлений безопасности на вашем клиентском компьютере.

Попробуем разобраться с тем, что означает RDP ошибка CredSSP encryption oracle remediation и как ее можно исправить.

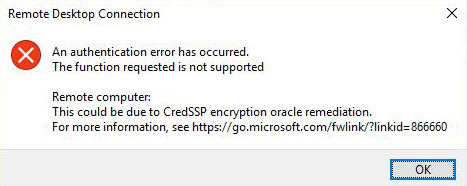

Итак, при попытке подключения к приложению RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или к удаленным рабочим столам других пользователей по протоколу RDP (на Windows 10, 8.1 или 7), появляется ошибка:

Remote Desktop connection

An authentication error has occurred.

The function is not supported.

Remote Computer: hostname

This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP.

Данная ошибка связана с тем, что на Windows Server или на обычной десктопной версии Windows, к которой вы пытаетесь подключится по RDP, не устанавлены обновления безопасности Windows (как минимум с марта 2018 года).

Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (Credential Security Support Provider). Подробно проблема описана в бюллетене CVE-2018-0886. В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам Windows запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Таким образом, если вы на RDS/RDP серверах (компьютерах) Windows с марта 2018 года не устанавливались накопительные обновления безопасности, а на RDP клиентах установлены майские обновления (или более новые), то на них при попытке подключится к RDS серверам с непропатченной версией CredSSP будет появляется ошибка о невозможности подключения: This could be due to CredSSP encryption oracle remediation.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

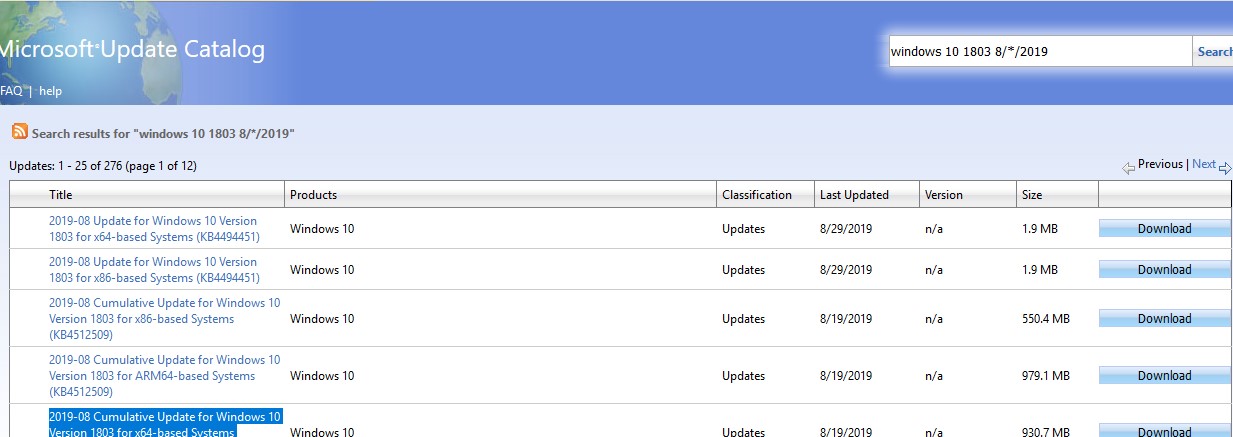

В списке перечислены номера KB от мая 2018 года, на данный момент вам нужно скачивать и устанавливать более новый пакет накопительных обновлений для вашей редакции Windows. Вы можете получить последние обновления безопасности через Windows Update с серверов Microsoft, с локального WSUS сервера, или скачать вручную из каталога обновлений Windows — Microsoft Update Catalog — https://www.catalog.update.microsoft.com/Home.aspx. Например, для поиска обновлений за август 2019 года для Windows 10 1803 нужно использовать поисковый запрос: windows 10 1803 8/*/2019. Скачайте и установите кумулятивное обновление (в моем примере это будет “2019-08 Cumulative Update for Windows 10 Version 1803 for x64-based Systems (KB4512509)”.

Для восстановления удаленного подключения к рабочему столу можно удалить обновления безопасности на клиенте, с которого выполняется RDP подключение (но это крайне не рекомендуется, т.е. есть более безопасное и правильное решение).

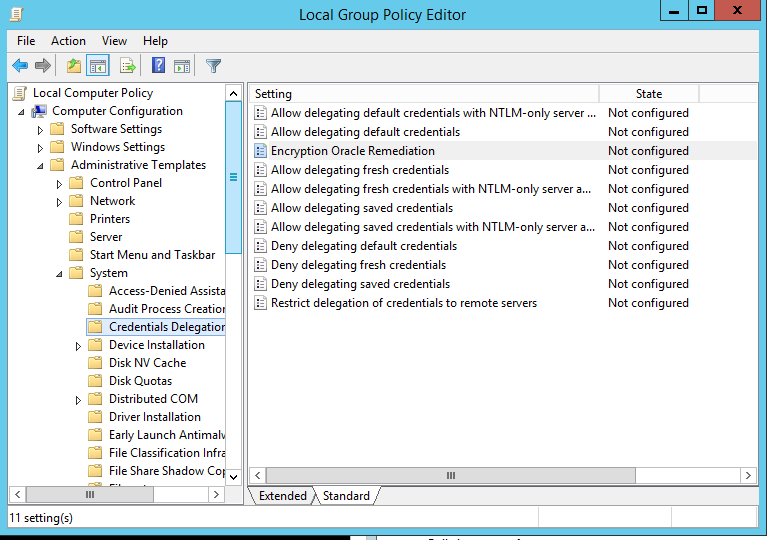

Для решения проблемы вы можете временно на компьютере, с которого вы подключаетесь по RDP, отключить проверку версии CredSSP на удаленном компьютере. Это можно сделать через редактор локальных групповых политик. Для этого:

- Запустите редактор локальных GPO — gpedit.msc;

- Перейдите в раздел политик Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

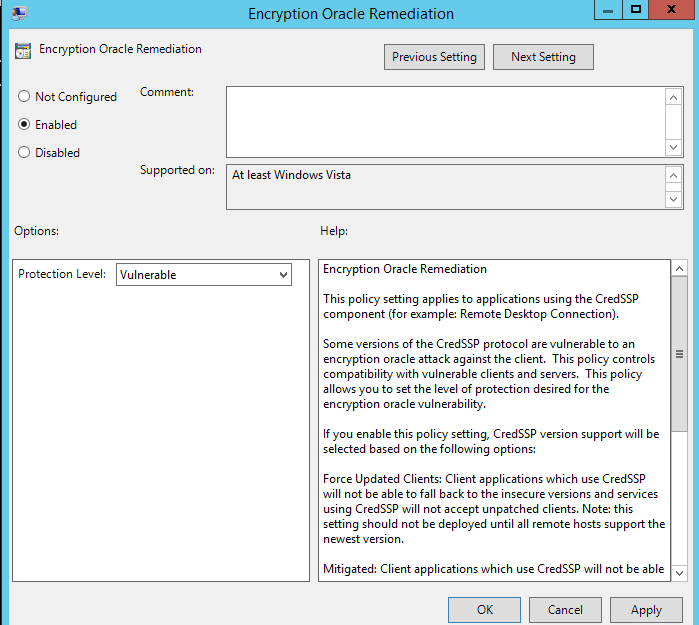

- Найдите политику с именем Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула). Включите политику (Enabled/ Включено), а в качестве параметра в выпадающем списке выберите Vulnerable / Оставить уязвимость;

- Осталось обновить политики на вашем компьютере (команда gpupdate /force) и попробовать подключится по RDP к удаленному компьютеру. При включенной политике Encryption Oracle Remediation со значением Vulnerable ваши терминальные приложения с поддержкой CredSSP смогут подключаться даже к RDS/RDP серверам и компьютерам Windows, на которых отсутствуют актуальные обновления безопасности.

Политика Encryption Oracle Remediation предлагает 3 доступных значения защиты от CredSSP уязвимости:

- Force Updated Clients — самый высокий уровень защиты, когда RDP сервер запрещает подключение не обновлённым клиентам. Обычно эту политику стоит включать после полного обновления всей инфраструктуры и интеграции актуальных обновлений безопасности в установочные образы Windows для серверов и рабочих станций;

- Mitigated – в этом режиме блокируется исходящее удаленное RDP подключение к RDP серверам с уязвимой версией CredSSP. Однако другие службы, использующие CredSSP работаю нормально;

- Vulnerable –самый низкий уровень зашиты, когда разрешается подключение к RDP сервера с уязвимой версией CredSSP.

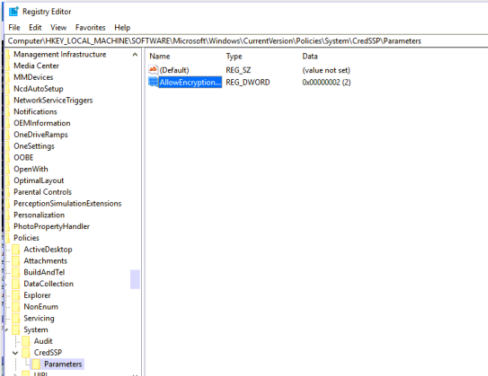

Если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Вы можете изменить этот параметр в реестре сразу на множестве компьютеров в AD с помощью доменной GPO (консоль gpmc.msc) или таким PowerShell скриптом (список компьютеров в домене можно получить с помощью командлета Get-ADComputer из модуля RSAT-AD-PowerShell):

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем актуальные обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Скачайте и установите последние кумулятивные обновления Windows как показано выше. Если при установке MSU обновления появляется ошибка “Это обновление неприменимо к вашему компьютеру”, познакомьтесь со статей по ссылке.

Для Windows XP/ Windows Server 2003, которые сняты с поддержки нужно установить обновления для Windows Embedded POSReady 2009. Например, https://support.microsoft.com/en-us/help/4056564

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение для ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0 /f

Есть еще один сценарий, когда обновления отсутствуют на вашем компьютере. Например, RDP сервер обновлен, но на нем выставлена политика, блокирующая RDP подключения с компьютеров с уязвимой версией CredSSP (Force Updated Clients). В этом случае при RDP подключении вы также увидите ошибку “This could be due to CredSSP encryption oracle remediation”.

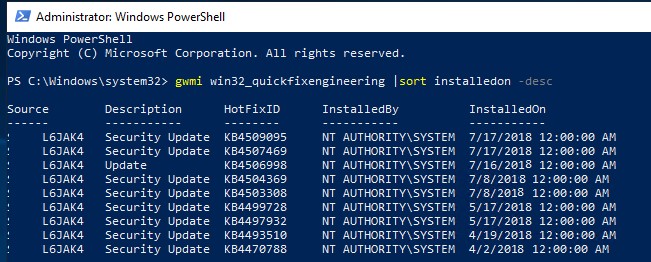

Проверьте последнюю дату установки обновлений Windows на вашем компьютере с помощью модуля PSWindowsUpdate или через WMI команду в консоли PowerShell:

gwmi win32_quickfixengineering |sort installedon -desc

В этом примере видно, что последние обновления безопасности Windows устанавливалось 17 июня 2018 года. Скачайте и установите более новый MSU файл с кумулятивным обновлением для вашей редакции Windows (смотрите выше).

Источник

Ошибка RDP подключения: Указанная функция не поддерживается, ошибка шифрования CredSSP

После установки последних обновлений безопасности, вышедших 8 мая 2018 года, на Windows 10 и 7, пользователи стали жаловаться, что при попытке подключится к RemoteApp на RDS серверах под Windows Server 2016 / 2012 R2 / 2008 R2, или удаленным рабочим столам других пользователей по протоколу RDP (на Win 10/8/7), появляется ошибка:

Remote Desktop connection

An authentication error has occurred.

The function is not supported.

Remote Computer: hostname

This could be due to CredSSP encryption oracle remediation.

Подключение к удаленному рабочему столу

Произошла ошибка при проверке подлинности.

Указанная функция не поддерживается.

Причиной ошибки может быть исправление шифрования CredSSP.

Данная ошибка связана с тем, что на Windows Server или обычных десктопных версиях Windows, к котором вы пытаетесь подключится по RDP, с марта 2018 года не устанавливались обновления безопасности. Дело в том, что еще в марте 2018 Microsoft выпустила обновление, закрывающее возможность удаленного выполнения кода с помощью уязвимости в протоколе CredSSP (бюллетень CVE-2018-0886). В мае 2018 было опубликовано дополнительное обновление, в котором по-умолчанию клиентам запрещается подключаться к удаленным RDP серверам с уязвимой (непропатченной) версией протокола CredSSP.

Таким образом, если вы не устанавливали накопительные обновления безопасности на RDS серверах Windows с марта этого года, а клиенты (Win 10 / 8 / 7) установили майские обновления, то на них при попытке подключится к RDS серверам с непропатченной версией CredSSP будет появляется ошибка о невозможности подключения: This could be due to CredSSP encryption oracle remediation.

Ошибка RDP клиента появляется после установки следующих обновлений безопасности:

- Windows 7 / Windows Server 2008 R2 — KB4103718

- Windows 8.1 / Windows Server 2012 R2 — KB4103725

- Windows Server 2016 — KB4103723

- Windows 10 1803 — KB4103721

- Windows 10 1709 — KB4103727

- Windows 10 1703 — KB4103731

- Windows 10 1609 — KB4103723

Для восстановления удаленного подключения к рабочему столу можно удалить указанное обновление (но это не рекомендуется и делать этого не стоит, есть более правильное решение).

Для решения проблемы нужно временно на компьютере, с которого вы подключаетесь по RDP, убрать данное уведомление безопасности, блокирующее подключение.

Это можно сделать через редактор локальных групповых политик. Для этого:

- Запустите редактор локальных GPO: gpedit.msc ;

Перейдите в раздел Computer Configuration -> Administrative Templates -> System -> Credentials Delegation (Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных);

Найдите политику с именем Encryption Oracle Remediation (Исправление уязвимости шифрующего оракула). Включите политику (Enabled/ Включено), а в качестве параметра в выпадающем списке выберите Vulnerable / Оставить уязвимость;

- Осталось обновить политики на компьютере (команда gpupdate /force) и попробовать подключится по RDP. При включенной политике клиентские приложения с поддержкой CredSSP смогут подключаться даже к непропатченным RDS серверам.

В том случае, если у вас отсутствует редактор локальных GPO (например, в Home редакциях Windows), вы можете внести изменение, разрешающее RDP подключение к серверам с непропатченной версия CredSSP, напрямую в реестр с помощью команды:

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Можно внести изменения сразу на множестве компьютеров в AD с помощью доменной GPO или такого PowerShell скрипта (список компьютеров в домене можно получить с помощью командлета Get-ADComputer):

Import-Module ActiveDirectory

$PSs = (Get-ADComputer -Filter *).DNSHostName

Foreach ($computer in $PCs) {

Invoke-Command -ComputerName $computer -ScriptBlock {

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

}

}

После успешного подключения к удаленному RDP серверу (компьютеру) нужно установить на нем отсутствующие обновления безопасности через службу Windows Update (проверьте, что служба включена) или вручную. Ниже представлены прямые ссылки на обновления для Windows Server, которые обязательно нужно установить:

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 = KB4103723

После установки обновлений и перезагрузки сервера, не забудьте отключить политику на клиентах (либо выставить ее на Force Updated Clients), или вернуть значение 0 у ключа реестра AllowEncryptionOracle. В этом случае, ваш компьютер не будет подвержен риску подключения к незащищенным хостам с CredSSP и эксплуатации уязвимости.

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 0

Источник

CredSSP encryption oracle remediation – ошибка при подключении по RDP к виртуальному серверу (VPS / VDS)

Начиная с 8 мая 2018 года, после установки обновлений на свой персональный компьютер, многие пользователи виртуальных серверов под управлением ОС Windows Server столкнулись с ошибкой «CredSSP encryption oracle remediation» при попытке подключения к удалённому рабочему столу:

На самом деле это не ошибка, а уведомление о проблеме безопасности давно необновлённого сервера.

13 марта 2018 года вышла

информация об уязвимости в протоколе CredSSP

и первые патчи для ее закрытия в серверных операционных системах. Эта уязвимость позволяет в обход проверки выполнять на самом сервере от имени передаваемых учётных записей различные команды, включая установку и удаление произвольного программного обеспечения, изменение и удаление данных на сервере, создание учётных записей с произвольными правами.

С этой проблемой не столкнулись те, кто своевременно устанавливал накопительные обновления на свой сервер. В марте они вышли для серверных операционных систем, для десктопных ОС они автоматически установились с прочими обновлениями в мае.

Для решения проблемы первым делом нужно к нему все-таки подключиться. Проще всего это сделать через авариный режим работы с сервером в вашем личном кабинете – такое есть почти у кажого провайдера VPS / VDS серверов. На VPS.house это делается простым кликом на скриншот экрана сервера в личном кабинете:

Или же вы можете на время просто отключить на компьютере, с которого пытаетесь подключаться, данное блокирующее уведомление о проблеме безопасности:

Инструкция для тех, кто пользуется редакцией Windows HOME:

[развернуть]

1. Запустите на вашем компьютере (том, с которого хотите подключиться к серверу) командную строку от имени администратора

2. Наберите следующий текст в командной строке (можно скопировать и вставить):

REG ADD HKLMSOFTWAREMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Эта команда вносит изменения в реестр Windows, разрешая вашему компьютеру подключаться с протоколом шифрования CredSSP к ещё необновлённому серверу.

Если в результате выполнения вы получили ошибку «Отказано в доступе», значит вы запустили командную строку НЕ от имени администратора (см. на скриншоте выше как запускается командная строка корректно).

Инструкция для тех, кто пользуется редакцией Windows PRO:

[развернуть]

1. Откройте редактор групповых политик, для этого в командной строке или в PowerShell наберите «gpedit.msc» или найдите его через поиск на вашем ПК по фразе «Edit group policy» или «Изменение групповой политики» если вы работаете в русскоязычном интерфейсе.

Если после выполнения этой команды вы получили ошибку о том, что команда не найдена или не является внутренней или внешней командой, значит у вас Windows не версии PRO, а скорее всего HOME и вам нужно смотреть инструкцию выше.

2. В папках настроек дерева слева вам необходимо открыть:

Computer Configuration -> Administrative Templates -> System -> Credentials Delegation

если ваша ОС русифицирована, то:

Конфигурация компьютера -> Административные шаблоны -> Система -> Передача учетных данных

3. В папке «Credentials Delegation» («Передача учетных данных») найдите параметр «Encryption Oracle Remediation» («Исправление уязвимости шифрующего оракула»), откройте его, включите его использование, выбрав «Enabled» («Включено») и установите значение параметра в выпадающем списке на «Vulnerable» («Оставить уязвимость»)

После выполнения этих действий на вашем ПК, вы сможете подключаться к серверу также, как и раньше, но это не решение проблемы безопасности.

Как только вы подключились к серверу, установите обновления как это делается в любой десктопной версии Windows.

Если при попытке установки возникает ошибка, поверьте запущена ли служба «Windows Update» («Центр обновления Windows»). Открыть список служб можно по пути:

Start -> Windows Administrative Tools -> Services

если ваша ОС русифицирована, то:

Пуск -> Средства администрирования Windows -> Службы

Если служба не запускается, проверьте, разрешен ли ее запуск: статус не должен быть «Disabled» («Отключена»).

Если вы используете Windows Server 2012 R2 или Windows Server 2008 R2 SP1, то вы можете установить не все обновления, а только одно, исправляющее эту уязвимость и тем самым значительно быстрее решить проблему подключения к серверу.

Скачать его можно прямо с сайта Microsoft на

странице описания уязвимости

:

• обновление для

Windows Server 2012 R2

• обновление для

Windows Server 2008 R2 SP1

Если, прочитав всё описанное выше, вам так и не удалось понять, что нужно сделать или если ничего не получилось, вы всегда можете пересоздать сервер в личном кабинете – эта функция также есть у любого провайдера облачных услуг. Она существует для получения сервера чистого, как будто вы только что его заказали, он будет пустым, все ваши данных будут потеряны! Прибегаете к ней только в крайней необходимости и в случае если на вашем сервере не хранится и не работает ничего важного или требующего долгой последующей настройки.

Все образы операционных систем Windows Server на VPS.house по умолчанию содержат все последние обновления и после пересоздания сервера проблем с ошибкой «CredSSP encryption oracle remediation» при подключении к нему уже не будет.

Источник

Ошибка при попытке RDP на ВМ Windows в Azure: исправление oracle шифрования CredSSP

- 07/21/2020

- Чтение занимает 12 мин

В этой статье

В этой статье приводится решение проблемы, из-за которой невозможно подключиться к виртуальной машине с помощью RDP с ошибкой: исправление oracle шифрования CredSSP.

Исходная версия продукта: Виртуальная машина под управлением Windows

Исходный номер КБ: 4295591

Симптомы

Рассмотрим следующий сценарий.

- Обновления поставщика поддержки безопасности учетных данных (CredSSP) для CVE-2018-0886 применяются к ВМ Windows (удаленному серверу) в Microsoft Azure или локальному клиенту.

- Вы пытаетесь сделать подключение удаленного рабочего стола (RDP) к серверу из локального клиента.

В этом сценарии вы получаете следующее сообщение об ошибке:

Произошла ошибка проверки подлинности. Запрашиваемая функция не поддерживается. Удаленный компьютер: <computer name or IP> . Это может быть вызвано исправлением oracle шифрования CredSSP. Дополнительные сведения https://go.microsoft.com/fwlink/?linkid=866660 см. в .

Проверка установки обновления CredSSP

Проверьте историю обновлений на следующие обновления или версию TSpkg.dll.

Причина

Эта ошибка возникает, если вы пытаетесь установить незащищенное подключение RDP, и незащищенное подключение RDP блокируется параметром политики устранения Oracle шифрования на сервере или клиенте. Этот параметр определяет, как создать сеанс RDP с помощью CredSSP и разрешен ли небезопасный RDP.

См. следующую матрицу операций для сценариев, которые являются уязвимыми для этого эксплойта или приводят к сбоям в работе.

| — | — | Server | — | — | — |

|---|---|---|---|---|---|

| — | — | Обновлено | Принудительное обновление клиентов | Mitigated | Уязвимые |

| Клиент | Обновлено | Разрешено | Заблокировано 2 | Разрешено | Разрешено |

| Принудительное обновление клиентов | Заблокировано | Разрешено | Разрешено | Разрешено | |

| Mitigated | Заблокировано 1 | Разрешено | Разрешено | Разрешено | |

| Уязвимые | Разрешено | Разрешено | Разрешено | Разрешено |

Примеры

1. На клиенте установлено обновление CredSSP, а исправление Oracle Для шифрования установлено исправление «Mitigated». Этот клиент не будет устанавливать RDP на сервер, на который не установлено обновление CredSSP.

2 На сервере установлено обновление CredSSP, а для устранения шифрования Oracle установлено принудительное обновление клиентов. Сервер будет блокировать все подключения RDP от клиентов, на которые не установлено обновление CredSSP.

Решение

Чтобы устранить проблему, установите обновления CredSSP как для клиента, так и для сервера, чтобы можно было безопасно установить RDP. Дополнительные сведения см. в CVE-2018-0886 | Уязвимость CredSSP, которая может быть удалена при выполнении кода.

Установка этого обновления с помощью консоли Azure Serial

Во sign in to the Azure portal,select Virtual Machine, and then select the VM.

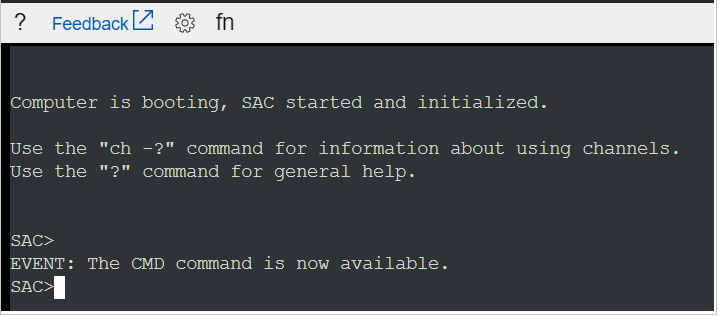

Прокрутите вниз до раздела «Поддержка и устранение неполадок» и выберите «Последовательная консоль» (предварительная версия). Для последовательной консоли требуется включить специальную административную консоль (SAC) в пределах ВМ Windows. Если в консоли нет>SAC (как показано на следующем снимке экрана), перейдите к разделу «Установка этого обновления с помощью удаленной консоли PowerShell»этой статьи.

cmdВведите, чтобы запустить канал с экземпляром CMD.

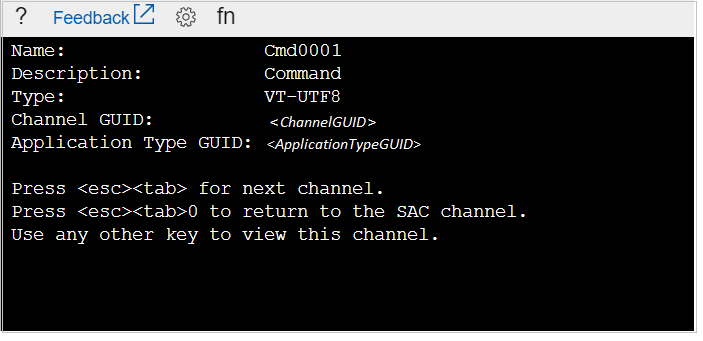

ch-si 1Введите, чтобы переключиться на канал, в который запущен экземпляр CMD. Вы получите следующие выходные данные:

Нажмите ввод, а затем введите учетные данные для входа с административным разрешением.

После ввода действительных учетных данных откроется экземпляр CMD, и вы увидите команду, с которой можно начать устранение неполадок.

Чтобы запустить экземпляр PowerShell, введите PowerShell .

В экземпляре PowerShell запустите сценарий последовательной консоли на основе операционной системы VM. Этот сценарий выполняет следующие действия:

- Создайте папку, в которой нужно сохранить файл скачивания.

- Скачайте обновление.

- Установите обновление.

- Добавьте ключ уязвимости, чтобы разрешить не обновленным клиентам подключаться к ВМ.

- Перезапуск ВМ

Установка этого обновления с помощью удаленной версии PowerShell

На любом компьютере с Windows, где установлена система PowerShell, добавьте IP-адрес этой ВМ в список «доверенных» в файле ведущего приложения следующим образом:

Set-item wsman:localhostClientTrustedHosts -value <IP>

На портале Azure настройте группы безопасности сети на VM, чтобы разрешить трафик через порт 5986.

На портале Azure выберите виртуальную машину > < виртуальной >, прокрутите вниз до раздела OPERATIONS, щелкните команду «Выполнить» и выполните команду EnableRemotePS.

На компьютере под управлением Windows запустите сценарий Удаленной powerShell для соответствующей системной версии вашей ВМ. Этот сценарий выполняет следующие действия:

- Подключите к удаленной powerShell на VM.

- Создайте папку, в которую нужно сохранить файл загрузки.

- Скачайте обновление Credssp.

- Установите обновление.

- Установите ключ реестра уязвимостей, чтобы разрешить не обновленным клиентам подключаться к ВМ.

- Включить последовательную консоль для будущих и более простой меры.

- Перезапустите ВМ.

Обходной путь

Предупреждение

После изменения следующего параметра будет разрешено незавершение подключения, которое будет подвергать удаленный сервер атакам. Точно следуйте всем указаниям из этого раздела. Внесение неправильных изменений в реестр может привести к возникновению серьезных проблем. Прежде чем приступить к изменениям, создайте резервную копию реестра для восстановления на случай возникновения проблем.

Сценарий 1. Обновленные клиенты не могут взаимодействовать с не обновленными серверами

Наиболее распространенный сценарий — установка обновления CredSSP на клиенте, а параметр политики устранения Oracle шифрования не разрешает незащищенное подключение RDP к серверу, на который не установлено обновление CredSSP.

Чтобы обойти эту проблему, выполните следующие действия.

На клиенте с установленным обновлением CredSSP запустите страницу gpedit.msc, а затем перейдите к меню «Делегирование учетных данных системы административных шаблонов конфигурации компьютера» в области > > > навигации.

Измените политику устранения Oracle шифрования на Enabled, а затем измените уровень защиты на «Уязвимый».

Если вы не можете использовать gpedit.msc, вы можете внести такое же изменение с помощью реестра, как поется в этом примере:

Откройте окно командной подсказки от учетной записи администратора.

Чтобы добавить значение реестра, запустите следующую команду:

REG ADD HKLMSoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters /v AllowEncryptionOracle /t REG_DWORD /d 2

Сценарий 2. Не обновленные клиенты не могут взаимодействовать с исправленными серверами

Если на azure VM Windows установлено это обновление и оно ограничено получением не обновленных клиентов, выполните следующие действия, чтобы изменить параметр политики устранения Oracle шифрования:

На любом компьютере с Windows с установленной программой PowerShell добавьте IP-адрес этой ВМ в список «доверенных» в файле ведущего приложения:

Set-item wsman:localhostClientTrustedHosts -value <IP>

Перейдите на портал Azure,найдите ВМ, а затем обновите группу безопасности сети, чтобы разрешить порты PowerShell 5985 и 5986.

На компьютере с Windows подключите компьютер к VM с помощью PowerShell:

Для HTTP:

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck Enter-PSSession -ComputerName «<<Public IP>>» -port «5985» -Credential (Get-Credential) -SessionOption $Skip

Для HTTPS:

$Skip = New-PSSessionOption -SkipCACheck -SkipCNCheck Enter-PSSession -ComputerName «<<Public IP>>» -port «5986» -Credential (Get-Credential) -useSSL -SessionOption $Skip

Чтобы изменить параметр политики устранения Oracle Encryption с помощью реестра, запустите следующую команду:

Set-ItemProperty -Path ‘HKLM:SoftwareMicrosoftWindowsCurrentVersionPoliciesSystemCredSSPParameters’ -name «AllowEncryptionOracle» 2 -Type DWord

Сценарии последовательной консоли Azure

| Версия ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows Server 2008 R2 Пакет обновления 1 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| Windows Server 2012 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| Windows 8.1 / Windows Server 2012 R2 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| RS1 — Windows 10 версии 1607 / Windows Server 2016 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| RS2 — Windows 10 версии 1703 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| RS3 — Windows 10 версии 1709 / Windows Server 2016 версии 1709 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

| RS4 — Windows 10 1803 / Windows Server 2016 версии 1803 | #Create загрузки md c:temp ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Restart ВМ для завершения установки и установки параметров |

Сценарии удаленной powerShell

| Версия ОС | Script |

|---|---|

| Windows 7 Пакет обновления 1 / Windows Server 2008 R2 Пакет обновления 1 | #Set переменные: $subscriptionID = «<your subscription ID>» $vmname = «<IP of your machine or FQDN>» $PSPort = «5986» #change эту переменную при настройке HTTPS в PowerShell на другой порт #Log к подписке #Connect удаленной powerShell #Create загрузки ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Set флагов последовательной консоли Azure #Restart ВМ для завершения установки и установки параметров |

| Windows Server 2012 | #Set переменные: $subscriptionID = «<your subscription ID>» $vmname = «<IP of your machine or FQDN>» $PSPort = «5986» #change эту переменную при настройке HTTPS в PowerShell на другой порт #Log к подписке #Connect удаленной powerShell #Create загрузки ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Set флагов последовательной консоли Azure #Restart ВМ для завершения установки и установки параметров |

| Windows 8.1 / Windows Server 2012 R2 | #Set переменные: $subscriptionID = «<your subscription ID>» $vmname = «<IP of your machine or FQDN>» $PSPort = «5986» #change эту переменную при настройке HTTPS в PowerShell на другой порт #Log к подписке #Connect удаленной powerShell #Create загрузки ##Download KB-файл #Install КБ #Add ключ уязвимости, чтобы разрешить невыплаченные клиенты #Set флагов последовательной консоли Azure #Restart ВМ для завершения ус |